En bref : l’année dernière, le programme de primes aux bugs de Google a accordé pas moins de 12 millions de dollars aux chercheurs qui ont identifié des failles de sécurité dans ses produits et services. Ce chiffre est en forte hausse par rapport aux 8,7 millions de dollars payés en 2021 et devrait continuer d’augmenter dans les années à venir. La société étend désormais ses efforts de recherche sur la sécurité avec un nouveau programme qui cible les applications Android propriétaires.

Plus tôt ce mois-ci, Google a mis à jour le programme de récompense des vulnérabilités des appareils Android et Google (VRP) avec un nouveau système d’évaluation de la qualité des rapports de bugs et a augmenté la récompense maximale pour la recherche de vulnérabilités tests à 15 000 $. La société a expliqué à l’époque que cela faciliterait la correction des failles de sécurité dans les téléphones Pixel, les appareils Google Nest et les appareils portables Fitbit, ainsi que le système d’exploitation Android de manière plus rapide.

Cette semaine, la société a lancé le programme Mobile Vulnerability Rewards (Mobile VRP), qui cible les chercheurs intéressés par la sécurité des applications Android créées par Google ou d’autres sociétés appartenant à Alphabet.

Le nouveau programme classe les applications Android propriétaires en trois niveaux. Le premier niveau comprend les applications les plus importantes, telles que les services Google Play, Google Chrome, Gmail, Chrome Remote Desktop, Google Cloud et AGSA (le widget de recherche Google dans Android). Les applications de niveau 2 et de niveau 3 incluent celles développées par la division de recherche de Google, Google Samples, Red Hot Labs, Nest Labs, Waymo et Waze.

En ce qui concerne les types de vulnérabilités de sécurité éligibles au programme Mobile VRP, Google indique qu’il s’intéresse principalement aux bugs qui permettent l’exécution de code arbitraire et le vol de données, de sorte que ses ingénieurs en sécurité donneront la priorité à ces rapports. Cela dit, la société cherche également à en savoir plus sur d’autres failles de sécurité qui pourraient être utilisées dans le cadre de chaînes d’exploitation, y compris les vulnérabilités de traversée de chemin ou de traversée de chemin zip, les autorisations orphelines et les redirections d’intention qui pourraient être utilisées pour lancer des composants d’application non exportés. .

Les récompenses varient en fonction de la gravité de la faille découverte et des applications affectées, et Google est prêt à payer jusqu’à 30 000 $ pour trouver des failles qui permettent aux attaquants d’exécuter du code à distance sans interaction de l’utilisateur. Les récompenses les plus substantielles pour la découverte d’un défaut grave dans les applications de niveau 2 et de niveau 3 sont respectivement de 25 000 $ et 20 000 $. Le montant le plus bas accordé pour un rapport de qualification est de 500 $, mais Google peut également appliquer un bonus de 1 000 $ pour les rédactions exceptionnelles.

Le programme Bug Bounty de Google est l’un des plus importants de l’industrie technologique, avec 12 millions de dollars versés aux chercheurs en sécurité rien qu’en 2022. La récompense la plus élevée était de 605 000 $ pour un expert qui a découvert une chaîne d’exploitation composée de cinq vulnérabilités dans Android.

Les chercheurs en sécurité intéressés par le Mobile VRP peuvent trouver plus de détails ici. Google dit que les rapports doivent être succincts et inclure une courte preuve de concept si possible – quelques directives sur la façon de soumettre de meilleurs rapports de bugs peuvent être trouvées ici.

Dans des nouvelles connexes, les chercheurs ont détaillé cette semaine une nouvelle attaque par force brute qui peut contourner les verrous d’empreintes digitales sur les téléphones Android. Il affecte plusieurs modèles populaires d’entreprises telles que Samsung, Xiaomi et OnePlus, et l’exploit peut être effectué en un temps relativement court et avec du hardware relativement peu coûteux.

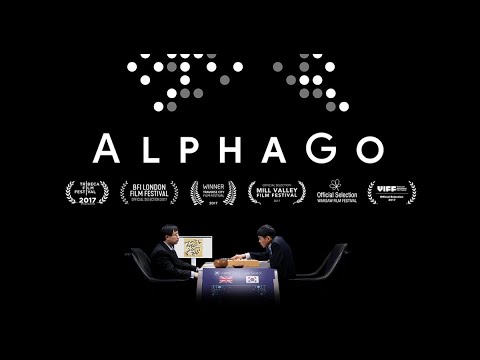

Découvrez le reportage du mois (sous-titré en français), l’IA gagnera t-elle face aux champion du monde du jeu de Go ? :